A confiança representa o novo perímetro de segurança. Atualmente, a forma de proteger uma empresa contra fraudes sofisticadas de IA e ataques de deepfakes é através da centralização total de canais. Além disso, a validação rigorosa de identidade e o histórico auditável tornaram-se pilares indispensáveis. Se a sua comunicação empresarial ainda flutua entre WhatsApp pessoais, sua gestão está vulnerável ao desastre. Portanto, a solução para a soberania digital reside na unificação do atendimento. O ecossistema da Meets Tecnologia cumpre esse papel, pois elimina “zonas sombrias” e garante a integridade de cada interação comercial.

Resumo executivo: o que você precisa saber agora

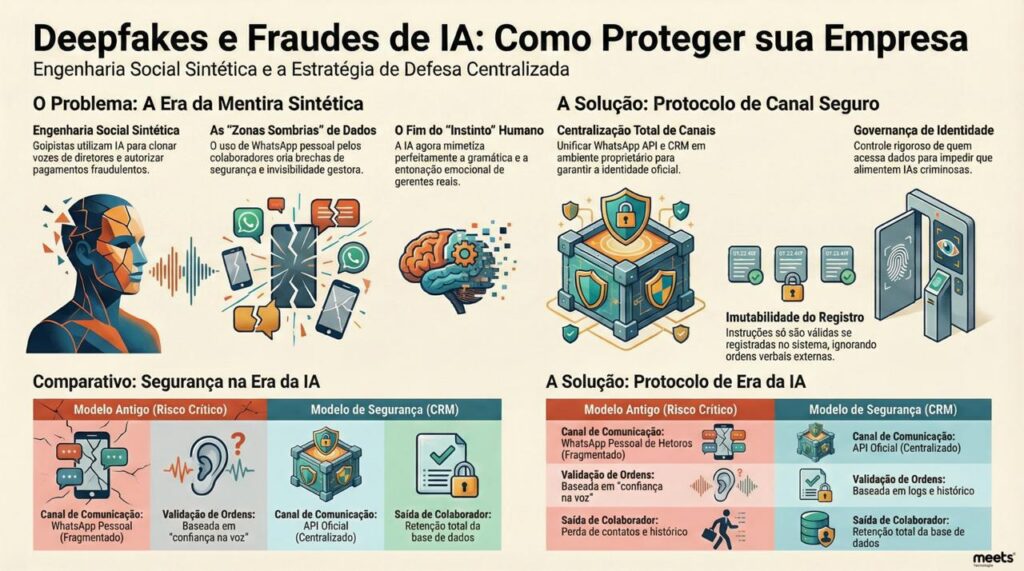

Para o gestor que busca respostas imediatas, o cenário mudou. Em primeiro lugar, o ataque hacker tradicional de “quebra de senhas” deu lugar à Engenharia Social Sintética. Hoje, golpistas utilizam modelos de IA para clonar perfeitamente vozes de diretores. Eles conseguem autorizar pagamentos ilícitos ou desviar leads valiosos com facilidade.

Nesse contexto, a defesa estratégica não é mais apenas técnica, mas sim processual. Para sobreviver a essa ameaça, sua empresa precisa de uma plataforma que realize as seguintes ações:

- Centralize toda a comunicação (WhatsApp API, Instagram e CRM) em um ambiente proprietário.

- Identifique cada atendente e cliente através de registros únicos do sistema.

- Audite em tempo real cada alteração de dado ou movimentação de funil.

- Impeça o uso de ferramentas “shadow IT”, como contas privadas para fins profissionais.

A crise da veracidade: por que sua gestão está sob ataque

Até 2024, a segurança digital funcionava como uma barreira contra vírus comuns. No entanto, em 2026, o perigo evoluiu. Agora, o “vírus” assume a forma da voz do seu CEO em um áudio solicitando uma transferência urgente. De maneira idêntica, o rosto de um fornecedor estratégico pode aparecer em uma chamada de vídeo solicitando a alteração de dados bancários.

Como a Inteligência Artificial generativa atingiu um nível de mímica humana perfeito, as empresas enfrentam um novo desafio. Elas não competem mais apenas por preço. Pelo contrário, elas lutam pela capacidade de provar que são legítimas. Devido a essa evolução, o elo mais fraco da corrente de segurança passou a ser a decisão humana sem suporte tecnológico. Quando um gestor permite que sua operação ocorra de forma descentralizada, ele oferece ao criminoso o ambiente perfeito para a infiltração.

Muitas empresas ainda permitem que seus vendedores utilizem números de WhatsApp próprios. Infelizmente, essa prática facilita o próximo golpe de engenharia social. Visto que não existe uma plataforma centralizada, a rastreabilidade desaparece por completo. Como resultado, a empresa fica sem defesa jurídica e perde a proteção da sua reputação. A fragmentação atua como o combustível preferido da fraude sintética.

2. Deepfakes e fraude sintética: o fim do “feeling” e do instinto

Durante décadas, as empresas treinaram equipes para identificar erros de digitação ou sotaques robóticos. Mas, hoje em dia, a IA escreve com a gramática perfeita da sua marca. Além disso, ela fala com a entonação emocional exata do seu melhor gerente. Por esse motivo, confiar apenas no instinto humano não funciona mais.

Como a fraude sintética opera hoje:

- Clonagem de voz (Voice Spoofing): primeiramente, o criminoso coleta áudios públicos do Instagram. Logo após, a IA cria um sintetizador de voz idêntico ao do proprietário. Por fim, esse áudio pressiona funcionários a quebrarem protocolos de segurança.

- Deepfake de vídeo em tempo real: durante videoconferências, filtros de IA sobrepõem rostos com precisão. Assim, o golpista simula a presença de stakeholders em reuniões decisivas.

- Enriquecimento de dados contextuais: o criminoso utiliza IAs de busca para correlacionar vazamentos de dados. Desse modo, ele entende a hierarquia da empresa e ataca o ponto de maior estresse financeiro.

Portanto, a única resposta para a mentira sintética é a imutabilidade do registro. Se a instrução não está registrada no seu CRM, a equipe deve tratá-la como inexistente. Este é o novo padrão de governança digital que sua empresa precisa adotar.

As zonas sombrias de dados: onde o perigo real se esconde

De fato, o maior risco para a proteção de dados não vem de fora. Na verdade, ele nasce da falta de visibilidade interna. As chamadas “Zonas Sombrias” surgem quando a equipe utiliza ferramentas inadequadas:

- WhatsApp pessoal de colaboradores (onde a empresa não possui controle).

- Directs de redes sociais sem monitoramento da gestão.

- Planilhas de Excel compartilhadas via links públicos.

- E-mails corporativos sem auditoria centralizada.

Nessas zonas, o gestor permanece cego. Se um vendedor decide desviar a base de leads, a empresa perde sua propriedade intelectual instantaneamente. Por outro lado, a Meets Tecnologia elimina essas zonas de risco. A plataforma garante que toda interação ocorra em uma interface verificada.

Enquanto seus vendedores utilizam o WhatsApp pessoal para fechar negócios, sua empresa perde o controle sobre os dados e se torna um alvo fácil para fraudes de identidade. Não permita que a fragmentação destrua sua reputação.

O protocolo de canal seguro: a defesa estratégica

Para mitigar os riscos da IA generativa, sua empresa deve adotar o Protocolo de Canal Seguro. Este conceito, integrado às soluções da Meets, baseia-se em pilares fundamentais:

Centralização de identidade (Identity Governance)

O cliente não deve interagir com um “número de celular avulso”. Pelo contrário, ele deve falar com a entidade oficial da empresa através de uma conta verificada. Desse modo, se um colaborador sair da organização, o fluxo de dados e o histórico permanecem sob sua posse.

Governança de acessos e LGPD

A conformidade com a LGPD deixou de ser uma obrigação para evitar multas. Atualmente, ela funciona como uma medida de contrainteligência. Ao controlar quem acessa cada dado de lead, você impede que informações sensíveis alimentem as IAs de criminosos. Sua base de dados permanece protegida contra golpes personalizados.

Aplicação por Setor: onde a vulnerabilidade é maior

Setor educacional e infoprodutos

Criminosos usam deepfakes de professores para vender cursos falsos. Com o atendimento centralizado. O aluno recebe a confirmação de pagamento apenas pelo portal oficial, o que elimina o espaço para o estelionato.

Setor de saúde e clínicas

Dados de saúde possuem alto valor no mercado clandestino. Por isso, a fragmentação de conversas em dispositivos pessoais representa um perigo crítico. A centralização garante que laudos fiquem em um ambiente seguro, protegendo a privacidade do paciente de forma eficaz.

Setor imobiliário e cendas B2B

Negociações de alto valor atraem o Voice Spoofing. Mas, ao utilizar um funil de vendas, a empresa exige que cada aprovação passe por uma validação sistêmica. Um áudio falso não consegue alterar o fluxo financeiro da transação.

Comparativo de segurança: tradicional vs. era da IA

| Desafio operacional | Modelo Antigo (Risco Crítico) | Modelo de Segurança |

| Canal de Comunicação | Fragmentado (WhatsApp Pessoal) | Centralizado (API Oficial e CRM) |

| Validação de Ordens | Baseada em “confiança na voz” | Baseada em histórico e logs |

| Proteção contra Deepfake | Depende apenas da atenção humana | Processo exige registro em plataforma |

| Saída de Colaborador | Causa perda de contatos e histórico | Garante retenção total da base |

| Auditoria e Compliance | Torna-se impossível | Registra 100% das interações |

8. LGPD, governança e o valor do dado centralizado

Um vazamento de dados não resulta apenas em penalidades financeiras. Infelizmente, dados vazados servem de base para que IAs criem ataques realistas. Por essa razão, a centralização oferece benefícios estratégicos:

- Exclusão definitiva: permite atender ao direito de esquecimento de forma centralizada.

- Rastreabilidade: se um incidente ocorrer, você saberá exatamente quem acessou o dado.

- Consentimento: o sistema mantém a prova documental de que o cliente aceitou o contato, o que protege a empresa juridicamente.

Treinamento e cultura: o fator humano potencializado

Mesmo com a tecnologia mais avançada, o erro humano ainda pode abrir portas para criminosos. Facilitar a educação da equipe para torna o trabalho visível. Além disso, os gestores podem monitorar atendimentos em tempo real para identificar abordagens suspeitas.

Protocolo interno sugerido:

- Suspeite da pressão: todo pedido de urgência extrema via voz deve passar por validação no CRM.

- Mantenha os dados no ambiente seguro: proíba estritamente o envio de dados financeiros fora da plataforma.

- Use autenticação em duas etapas: exija MFA para todos os níveis de acesso ao sistema.

Conclusão: o futuro pertence aos sistemas confiáveis

Em um mundo onde algoritmos fabricam imagens e sons, a confiança não reside mais na aparência. Ela pertence aos sistemas de registro. Certamente, as empresas que continuarem operando de forma improvisada serão as próximas estatísticas de prejuízo.

A segurança digital tornou-se uma questão de soberania de dados. Proteger sua empresa contra IA e Deepfakes exige a ferramenta correta para governar sua comunicação.

Não perca mais tempo! Clique aqui e comece agora mesmo com a Meets Tecnologia.

Deseja falar com os nossos especialistas? Entre em contato conosco via WhatsApp ou preencha os seus dados no formulário abaixo que a nossa equipe entrará em contato.

👀 Fique por dentro também dos nossos conteúdos e novidades através das redes sociais da Meets:

📝Ah, não deixe de acompanhar nosso blog e conferir os melhores conteúdos sobre marketing e vendas, bem como sobre as tendências do mercado. Clique no banner abaixo e confira nossos artigos!